事件报告

针对项目应用服务器发生的病毒事件,我们进行了系统排查与处理。起初,我们发现了netools进程异常占用CPU资源,并在/tmp目录下生成大量文件的情况。通过杀死该进程及删除启动目录,并未成功解决问题。进一步排查中,发现了两个可疑的系统服务,并通过查看其单元文件内容,确认其存在恶意执行命令的行为。我们针对/tmp目录下病毒文件的生成,新建审计规则进行监控,并发现被感染文件是通过被篡改的/bin/ls执行的。随后,我们删除了被篡改的ls文件,清理了/tmp目录下的文件,并重新上传了一个新的ls。同时,为了进一步防范类似事件的发生,我们安装并更新了杀毒软件,并进行了全盘扫描。最终,我们成功清理了8个感染文件,保障了系统的安全稳定。

排查处理过程

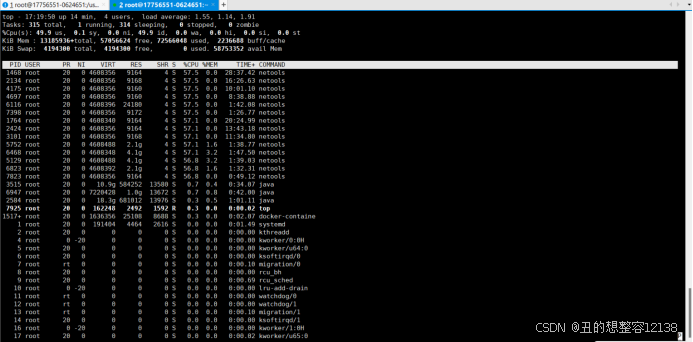

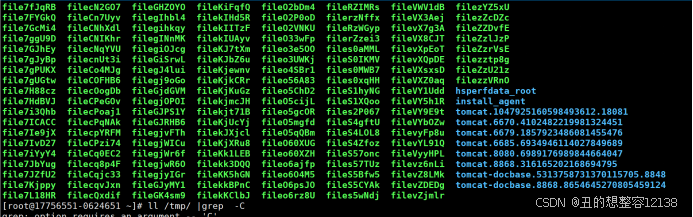

1.使用top查看资源使用情况

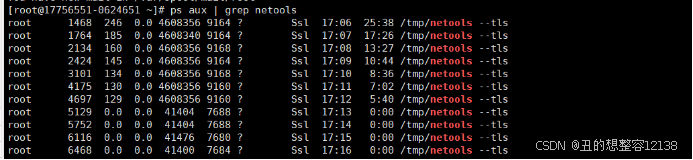

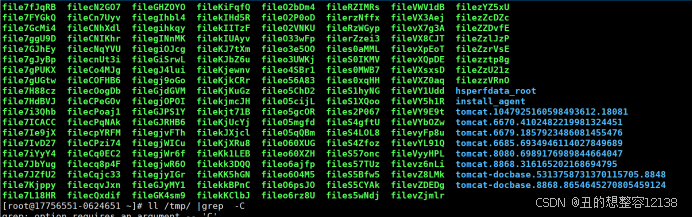

可以看到netools进程CPU占用率,而且一直不断在生成,且在tmp目录下启动

2.杀掉进程及删除掉启动目录

killall netools

rm -rf /tmp/file*

处理后使用top发现在病毒还在生成,继续排查

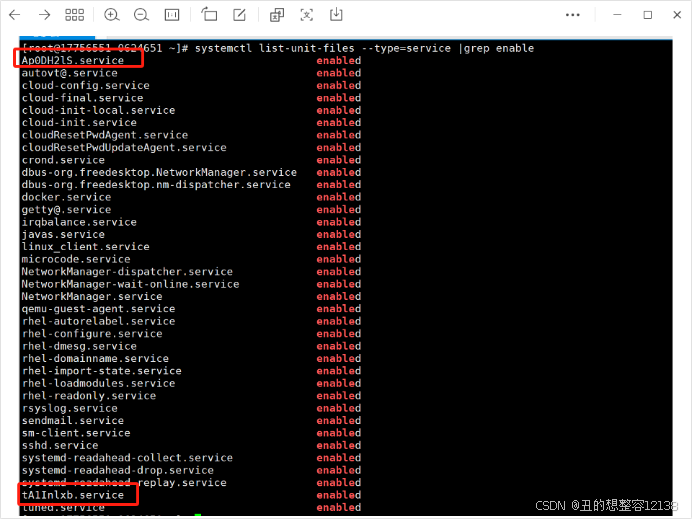

3.查看系统中已启用的服务systemctl list-unit-files –type=service |grep enable

可以看到服务中发现2个可疑服务

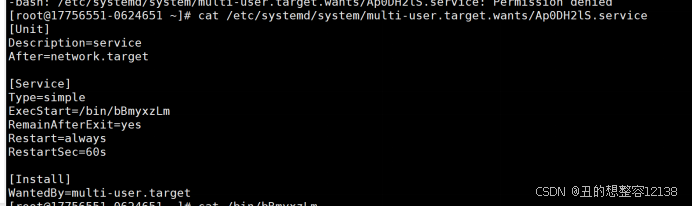

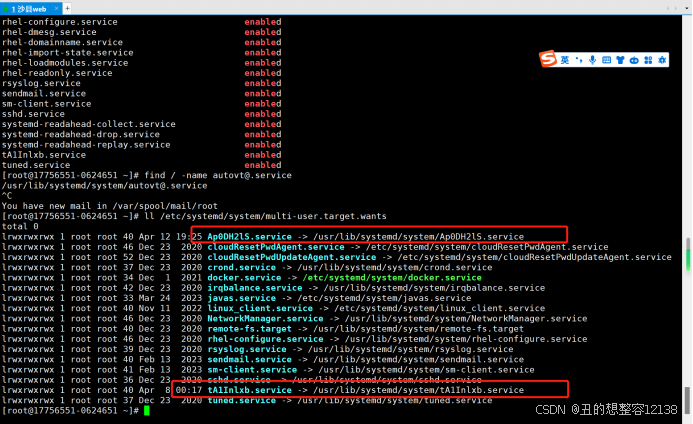

4.查看可疑服务的单元文件内容

ll /etc/systemd/system/multi-user.target.wants/

cat /etc/systemd/system/multi-user.target.wants/Ap0DH2lS.service

根据脚本可以看出在系统、网络启动后,执行/bin/bBmyxzLm命令,并且每隔60秒自动重启

根据脚本可以看出在系统、网络启动后,执行/bin/bBmyxzLm命令,并且每隔60秒自动重启

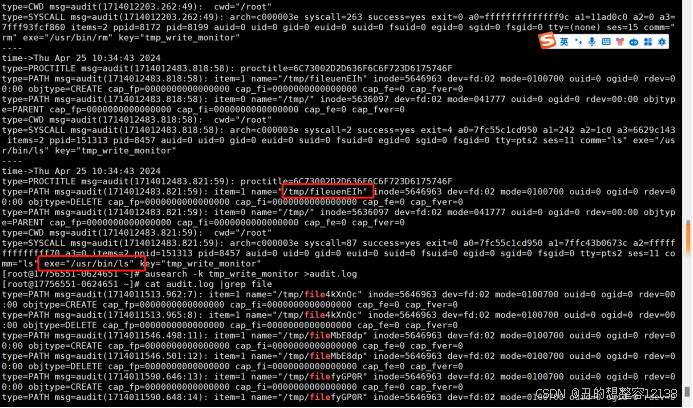

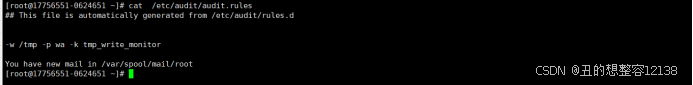

5.新建审计规则,捕捉/tmp目录下病毒文件是哪个进程生成的

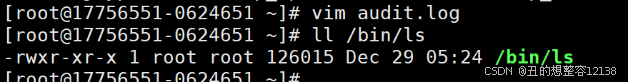

6.查看审计日志cat /var/log/audit/audit.log

可以看到/tmp目录下的病毒文件是通过/usr/bin/ls来执行的,查看/bin/ls发现被改过.

可以看到/tmp目录下的病毒文件是通过/usr/bin/ls来执行的,查看/bin/ls发现被改过.

7.删除ls,删除/tmp目录下的文件,杀掉进程netools

rm -rf /bin/ls

killall netools

rm -rf /tmp/file*

8.重新上传一个新的ls

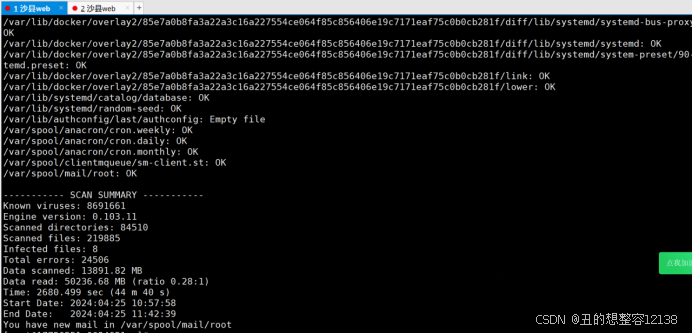

9.安装杀毒软件yum install clamav clamav-update

10.更新病毒库freshclam

11.全盘扫描,查看被感染文件clamscan

网站快照劫持代码-快照删除-黑帽SEO

网站快照劫持代码-快照删除-黑帽SEO

评论前必须登录!

注册